B37OM KOM/7|o|OTEPOB

Интернет и компьютерные сети появились более 30-и лет назад и были созданы для скоростной передачи текстовой, а затем и графической информации. И примерно сразу тогда же появились злоумышленники, которые пытались похитить эти данные. Правда, в самом начале компьютерные вирусы выглядели так "Ух ты, дай посмотреть". Старшее поколение помнит бегающие по монитору лапки и переворачивающийся экран, что сильно бесило женщин из бухгалтерии и доставляло кучу веселья системным администраторам.

Но, за прошедшее время изменились и цели «хакеров», и способы взломов. как и все остальное - они стали злее и изощрённее.Чтобы далее было понятно, о чем идет речь, предлагаю немного разобраться в терминах, оборудовании и устройстве компьютерной сети:

На объект приходит канал Интернет от провайдера. Как правило - это оптоволоконная линия, которая физически заходит в помещение и закрепляется в оптическом боксе на стене или в компьютерном шкафу. По оптической линии сигнал передается в виде импульсов света. Этот провод втыкается в оптический конвертер, который преобразует сигналы света в электрический сигнал, передаваемый по медному кабелю. Данный оптический конвертер вставляется в специальное устройство - маршрутизатор (роутер) - которое "разветвляет" сигнал Интернета на несколько компьютеров (или других абонентских устройств).

После Роутера - кабель вставляется в коммутатор (свитч) - прибор, физически разветвляющий один провод из Роутера на несколько проводов. Также, в коммутатор подключаются Wi-fi точки доступа - для предоставления доступа устройствам, подключаемым по беспроводной сети. Далее, к этим проводам подключаются абонентские устройства. Это могут быть компьютеры, телевизоры, серверы, смартфоны, планшеты (и другие устройства, например - чайник с Wi-Fi).Разделим данные устройства по зонам: Канал Интернет / сетевые устройства / абонентские устройства. Каждое из всех этих устройств имеет операционную систему. Соответственно - каждое из них можно взломать.Кроме того, как минимум одно устройство (которое напрямую подключено к провайдеру Интернет) - имеет внешний IP адрес (IP адрес - цифры устройства для идентификации его в сети). И это, как правило - самая уязвимая часть сети (после абонентских устройств).

Данный вид компьютерного взлома, как и эпоха романтичных хакеров уходит в прошлое, но, тем не менее, до сих пор еще попадаются лица, пытающиеся доказать всему миру что они - крутые хакеры. В основной своей массе - это школьники и студенты. Конкретной цели такого взлома нет, кроме праздного интереса. Да и действуют такие лица хаотично и чаще всего непрофессионально. Как правило, они сканируют различные сети специальными программами, в поиске уязвимостей.

Такой уязвимостью может быть неправильно настроенный Роутер, либо абонентское устройство, имеющее внешний IP адрес (некоторые владельцы назначают внешние IP адреса своим компьютерам - чтобы к ним можно было подключиться удаленно из любой части Интернет. Это неправильно, т.к. есть другие способы).Найдя уязвимость - пионеры начинают пытаться подобрать пароль к устройству, либо пытаются загрузить на устройство специальную программу - которая обнулит пароль на устройство (используются известные уязвимости, которые заранее устраняются своевременным обновлением ПО оборудования). Получив доступ к устройству - они пытаются получить доступ к другим устройствам внутри сети, либо найти что-то интересное (домашнее порно).

В сухом остатке - они либо оставляют владельцу или системному администратору информацию о том, что сеть была взломана, с описанием способа и рекомендациями как этого избежать. В худшем варианте - они обнуляют все оборудование - и его придется настраивать заново (злобные хакеры).

Как правило, защититься от подобных атак довольно просто - необходимо своевременно обновлять ПО на всем сетевом оборудовании, компьютерах, смартфонах. Дать внешний IP адрес только роутеру и правильно его настроить.

В профессиональных корпоративных сетях, кроме Роутера, используются специальные устройства - Файерволы - которые обеспечивают полный спектр защиты, а также - умеют шифровать траффик и создавать защищенные каналы между офисами / домами. В бытовых сетях эта функция совмещена с роутерами.

Наверное, на текущий момент - самый распространенная цель взлома - кража денег с банковской карточки. При этом, крайне редко злоумышленники используют взлом серверов, либо прослушивание траффика сети. В основном - это получение доступа к платежной информации в результате звонка фальшивого оператора банка, либо путем отправки по почте, СМС или мессенджер - ссылки на вредоносную программу, внедряющую в абонентское устройство вирусную программу-троян. Есть еще вариант использования фальшивого сайта банка, когда пользователь заходит на сайт банка, который выглядит как настоящий, но есть небольшая разница в одну букву - в спешке незаметную пользователю.

В 100% таких случаев ответственность за утечку данных лежит на пользователе.

Информация стоит денег. И тем более - личная информация. В некоторых случаях, это может быть архив пикантных фотографий. В других - данные о семье, друзьях. В настоящее время социальных сетей, мы сами выкладываем в Интернет информацию о себе - своих предпочтениях, своем окружении - что позволяет злоумышленникам также использовать эту информацию, при необходимости. И многие люди стремятся защитить личную информацию.

И речь далеко не про интимные фотографии знаменитостей, которые те (скорее всего) выкладывают сами.Способов взлома личной информации много. Основной - взлом личных страниц социальных сетей (который мы здесь не рассматриваем) и отправка файлов и ссылок на программы, ищущие и отправляющие злоумышленнику пароли и фотографии в автоматическом режиме.

Также - подобным способом, либо перебором паролей получают доступ к основной электронной почте и после этого, меняют пароли к финансовым и другим аккаунтам. Если, говоря про компьютерную сеть, речь идет о небольшой частной квартире или доме - способы защиты ровно такие же, как и в предыдущем случае - 1. Надежный пароль 2. Надежные сайты 3. Антивирус. Также можно добавить рекомендацию - меньше увлекаться социальными сетями, лайками и репостами.

Грубо говоря, тема по данной причине взлома - гораздо обширнее, чем предыдущие темы. Поэтому, она требует более детального описания. Во-первых, сразу закроем вопрос с целями взлома корпоративных сетей. Их может быть множество. Это и как личная информация, компрометирующая сотрудников или руководство компании. Может быть - финансовая информация, позволяющая совершить кражу денежных средств со счета компании или банковских карт сотрудников. Также это может быть информация, составляющая коммерческую тайну компании - ее разработки, проекты, контакты клиентов. Или, например, разработка правоохранительных органов в отношении компании - для сбора доказательств.

Так как корпоративная сеть отличается от домашней сети количеством и качеством устройств (они более профессиональные и защищенные), то как ни странно - возможностей взломать корпоративную сеть - гораздо больше.Мы разделим задачу по видам защиты и разберем каждый вариант с примерами защиты.

Единственное устройство (кроме серверов, которых может и не быть), имеющее непосредственный открытый доступ в Интернет - это роутер. Это самое уязвимое, но чаще всего - самая защищенная часть сети. Профессиональные роутеры имеют более серьезную защиту, чем бытовые - но даже недорогие роутеры за 100-200 евро могут достаточно надежно защитить сеть от внешних атак. Для понимания масштаба трагедии - средний роутер раз в 1-3 минуты подвергается попытке взлома.

Роутер необходимо настроить так, чтобы у злоумышленников не было шансов. Любой современный роутер управляется через специальный сайт, а также - через специальную программу Putty - универсальную для всех роутеров. Рекомендаций по защите три:

Порт сетевого устройства - виртуальный сервис для работы с определенной программой. Представим, что роутер это огромный транспортный терминал для грузовиков. И у него есть ворота (порты) для проезда грузовиков внутрь. Каждые ворота (порт) могут принять грузовик одной транспортной компании - другие грузовики не проедут. Есть транспортные компании, которые провозят нелегальные грузы - они нам не нужны. Поэтому, эти ворота (порты) необходимо закрыть. Или ограничить въезд, установив специальный досмотр. Если все порты открыты - это плохо и не безопасно.Роутер с установленным файерволом (программой защиты) могут защитить только от примитивных атак на сеть. И, тем не менее, это очень важный участок обороны.

Если на объекте установлена беспроводная сеть - то это одно из самых уязвимых частей компьютерной сети. Беспроводная сеть состоит из точек доступа Wi-Fi (специальных устройств с антенной). Это может быть как одна точка доступа - так и 100 (в условиях большой сети). Получить доступ внутрь сети можно несколькими способами. Можно подобрать пароль. 70% беспроводных сетей в мире не имеет пароля для подключения к Wi-Fi сети, либо этот пароль очень простой (123, qwerty, вася1988) такие пароли подбираются обычным перебором пароля за время до 3 (трех) минут.

Получив доступ внутрь компьютерной сети возможно в дальнейшем получить доступ к любому сетевому устройству или компьютеру. Кроме того, есть несколько видов шифрования пароля. Стандартом шифрования, на текущий момент, является WPA2. Он увеличивает время взлома пароля до 15 минут (пятнадцать минут!) и позволяет взломать Wi-Fi сеть среднему школьнику с навыками программирования.

Новый стандарт WPA3 на середину 2019 года не имеет возможностей взлома. Но, используется только на устройствах, стоимостью от 1500 евро.Также, возможно взломать саму точку доступа Wi-Fi, подобрав пароль к ней, если он простой. Без доступа в локальную сеть и со сложным паролем к точке доступа - взломать ее технически под силу только спецслужбам.Рекомендуется в сетях общего пользования (это куда подключается еще кто-то, кроме вас) разделять сети.

Многие устройства поддерживают так называемые "гостевые сети". Например, вы создаете сеть "home" и сеть "guest". При этом сеть "guest" имеет доступ только в Интернет, а в локальную сеть - нет.Современные дорогостоящие точки доступа на текущий момент на 146% защищают сеть от взлома. Но стоят довольно дорого. Методы защиты - Будете смеяться, но первое и самое главное:

К сожалению, 95% существующих (и даже дорогостоящих) беспроводных сетей - крайне уязвимы ко взлому. И метод защиты - только один: установка дорогостоящего профессионального оборудования.

Безопасность трафика.Сетевой трафик - это все виды данных, передаваемые по компьютерной сети. Это кино, текстовые данные, электронная почта, картинки, сайты и многое другое. Все, что передается по компьютерной локальной сети и через Интернет.Часть данных передается в зашифрованном виде, а часть - можно перехватить. В настоящее время шифруются (но слабо) мессенджеры. Вся остальная информация практически не шифруется.

Как осуществить перехват данных? Достаточно внутри сети, где-то поближе ко входу сеть (или со стороны провайдера Интернет) поставить специальное устройство (сниффер), которое будет перехватывать весь сетевой трафик и потом его можно будет просмотреть. Это можно сделать, взломав роутер (стоящий при входе в сеть) и поставив программу в него. Либо - поставить в разрыв кабеля физическое устройство.

Также, возможно поставить такое устройство не только на входе в сеть - но и подключив его физически в любую компьютерную розетку. При этом, такое устройство может быть замаскировано под компьютер, точку доступа Wi-Fi, либо приставку к телевизору. В зависимости от настроек сети, оно также будет перехватывать сетевой трафик, или часть его. Кроме того, можно взломать, например, смартфон или компьютер и следить за всей перепиской и всей информацией, передаваемой с этого устройства.

Этим занимаются 70% официальных программ, которые вы устанавливаете на компьютер или телефон. Включая операционные системы типа Windows, iOs, Android и все типы мессенджеров, включая Telegram. При этом. они это цинично называют "Программой улучшения взаимодействия с пользователем". Самый безобидный результат такой слежки - вам предлагают рекламу того товара, который вы искали в Интернете, или даже просто обсуждали с другом, находясь рядом со своим телефоном. Также, есть сведения, что правительства 99% стран мира официально используют подобные устройства на центральных узлах Интернет для слежки за гражданами своих стран.

Поэтому, лучшим способом защиты от подобного рода перехвата информации будет шифрование трафика. Про него стоит рассказать отдельно. Итак, для защиты от перехвата трафика (сниффинга) используем

Также, стоит упомянуть о том, что информация, передаваемая по медным проводам, имеет природу электричества и создает особые электрические волны вокруг кабелей компьютерной сети. И это тоже можно считать удаленно, при особой необходимости. Поэтому. в серьезных организациях используют специальные компьютерные кабели и специальные экранированные компьютеры. Ну и, понятно - самый лучший способ защиты информации - отсутствия доступа в Интернет на физическом уровне (нет кабеля).

Шифрование каналов.Взломать можно все. Абсолютно все. Нет таких дверей, которые нельзя открыть. Однако, как известно, чем больше замков в двери и чем крепче дверь - тем сложнее ее взломать. (но - помним, что еще есть окна и стены =)Оптимальным способом защиты информации является ее шифрование.

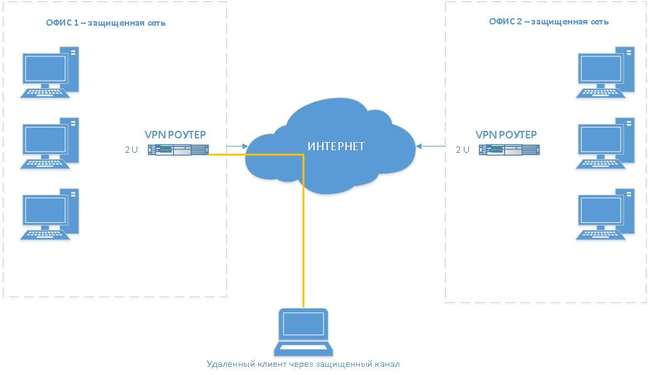

Самый примитивный уровень - это использование защищенных протоколов при просмотре сайтов, использование SSL соединения для работы с электронной почтой. Более продвинутый вариант - использование в компьютере или телефоне специальной программы для шифрования всего трафика. При этом, точно такая же программа должна стоять у того, кому вы отправляете данную информацию. И у него должен быть ваш электронный ключ для ее расшифровки.Если вы соединяете два офиса - то оптимальным способом будет настройка защищенного канала VPN. Это (обычно) два устройства, устанавливаемые при входе канала Интернет и шифрующие абсолютно весь трафик между двумя офисами.

Взломать такую сеть практически невозможно (при использовании профессионального VPN оборудования). И доступно лишь представителям спецслужб (т.к. у них есть ключ шифрования - особенно, если устройство сертифицировано). Да-да. 100% защиты нет в любом случае. Ни в этом вашем ТОР-даркнете, ни даже в защищенном канале мессенджера Telegram. У вашего провайдера Интернет хранится 100% вашего трафика за последние несколько месяцев, включая приватные фото, телефонные переговоры и защищенные каналы.

Ну. то есть - это как оптимальный способ от венерических заболеваний: резина, забинтовать, помазать йодом и никаких связей...

В конце 80-х годов гуру хакеров компьютерного мира, 13-и летний паренек Кевин Митник взломал компьютерную сеть одной из крупнейших компаний мира, подделав телефонный номер (сейчас это могут делать простые программы в телефоне). Он позвонил сотруднику компании с телефона компании и попросил продиктовать цифры на сетевом устройстве, якобы для целей безопасности. После этого он беспрепятственно подключился в сеть компании и получил необходимую информацию.

Сейчас, такие фокусы проделать гораздо проще и это доступно опять же, любому школьнику. Кроме того - чем тратить время, взламывая неприступные сервера - проще дать сравнительно небольшую сумму (1-5тыс евро например) одному из сотрудников компании (особенно - если у него куча кредитов) и получить доступ к чему угодно.

Когда разрабатывают систему безопасности для банков и серьезных финансовых организаций - то учитывают даже возможность утечки путем фотографирования сотрудниками экранов своих компьютеров, не говоря уже про блокировку сотовых и других беспроводных сетей - путем установки специальных глушилок.

Защита от такого рода взломов - самая сложная. и требует драконовских мер.

Подкуп людей - только вторая по популярности причина получения компьютерной информации. Самая популярная - защита мобильных устройств. Можно поставить кучу фаерволов, правильно настроить роутер. Но - если пользователь бездумно пользуется компьютером или мобильным устройством - устанавливая непонятные программы и посещая непонятные сайты - пиши пропало. Методы защиты:

Прежде всего, необходимо понять - от чего мы хотим защититься. И уже исходя из этого выстраивать защиту. По-умолчанию, мы считаем что защититься от взлома мобильного телефона, компьютера или подкупа сотрудника - фактически невозможно. Поэтому, мы можем лишь минимизировать наносимый ущерб - подобно тому, как в любом магазине есть процент, который бухгалтерия закладывает на кражи и беспокоится только тогда, когда этот процент превышен.

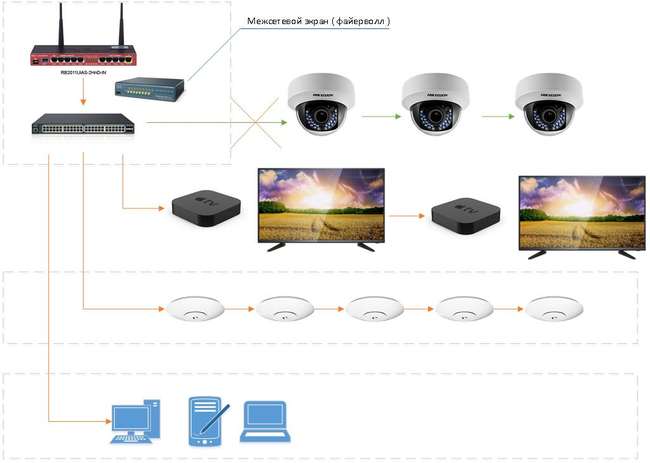

1. Выделяем все сетевые структуры в отдельные сети: видеонаблюдение - работает отдельно. Система охраны - отдельно. Система "Умный дом" - отдельно. Система телевидения - отдельно. И все они не имеют доступа в Интернет, либо - если необходимо удаленное управление системой - организуется отдельный доступ к каждой системы через отдельный сервер, защищаемый файерволом и устанавливаются разные надежные пароли. Кроме этого - для контроля за каждой системой назначаются разные сотрудники, желательно - конфликтующие друг с другом. На одной из строек, где мы работали, у партнеров - строили таджики, а бригадиры у них были киргизы. Все друг на друга стучали, но при этом - киргизы гоняли таджиков и объект строился максимально быстро. Бытовые конфликты (не считая рабочие) разруливались представителем подрядчика максимально жестко.

2. Беспроводная сеть выделяется отдельно, разделяется на основную и гостевую сети. Назначается надежный пароль. В идеале - приобретается новое (на 2019г) оборудование с поддержкой шифрования WPA3. Также - большинство современных контроллеров беспроводных сетей умеет проводить мониторинг попыток взлома, а также - несанкционированных подключений к основной сети. Это тоже необходимо настроить. Также - желательно менять пароли не реже раз в 3-6 месяцев (а при возможности - раз в месяц).

3. Установить антивирус на все абонентские устройства и следить за его обновлениями.

4. Запретить пользователям компьютеров самостоятельную установку программ. И желательно - ограничить доступ в Интернет.

5. Установить на входе в сеть Интернет надежный роутер с функцией файервола и правильно настроить его. (в идеале - файерволл - отдельно от роутера)

6. Своевременно обновлять все программное обеспечение на всех устройствах. имеющих выход в Интернет.

7. Настроить шифрование трафика для электронной почты и мессенджеров (минимум) и vpn/pgp шифрование критичного по безопасности трафика.

8. Пароли! Пароли! Пароли!

9. Не сообщаем никому и никогда информацию по финансам. Не указываем нигде на сайтах телефон, используемый в банках и при работе с финансами.10. Мониторинг (слежка) за пользователями, своевременное увольнение неблагонадежных. Контр-подкуп =)

P.S. Ну и на последок, стоит упомянуть о том, что чипы и платы, которые встраиваются в компьютеры, роутеры, телефоны и электрочайники – это тоже устройства, имеющие компьютерную программу. А любая компьютерная программа может иметь дополнительные возможности. И, что, все современные чипы – производятся в Китае.Удачи!

P.P.S. И еще раз про пароли: пароль должен иметь не менее 8-10 символов. Это должны быть маленький и БОЛИШИЕ буквы, 123 цифры и $пециальные знаки. Пример более-менее надежного пароля: d#a7j@d-L9 А еще лучше - V06e%A}M7{NYxSnM

Удачи!